2-2-2. 最近の攻撃トレンド、および中小企業にも発生しうるサイバー被害事例

攻撃手法は日々進化しており、中小企業もその標的とされることが増えています。以下では、最新の攻撃トレンドに焦点を当て、中小企業におけるサイバー被害の事例を紹介します。様々な攻撃手法や実際の被害事例を通じて、中小企業がより強固なサイバーセキュリティ体制を構築する手助けとなります。

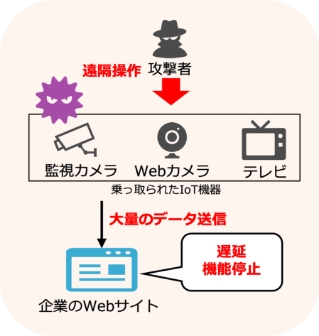

IoTデバイスによるサービス被害

最近、IoTデバイスを標的にしたマルウェアが広まっています。このマルウェアに感染した大量のIoT機器は、攻撃者によって遠隔操作され、大規模なDDoS攻撃に利用されます。企業がDDoS攻撃を受けると、自社のWebサイトが遅延したり、機能停止したりすることがあります。そして、攻撃を停止することと引き換えに、攻撃者から金銭を要求されることもあります。このような攻撃に対抗するためには、Webアプリケーションへの攻撃を防ぐためのWAF(Webアプリケーションファイアウォール)や、ネットワーク上の攻撃を防御するためのIPS(Intrusion Prevention System)の導入が考えられます。

図4. DDoS攻撃の概要図

サプライチェーンによるサービス被害

某製造メーカーの取引先企業がサイバー攻撃を受け、システムが使用不能になりました。この攻撃により、某製造メーカーは部品の調達が不可能になり、その結果、複数の工場が停止し、数万個以上の生産が見送られる事態に陥りました。この出来事は、サプライチェーン攻撃のリスクとその被害の大きさを再認識させる上で非常に重要な事例となりました。

図5. 某製造メーカーで起きたサプライチェーン攻撃の概要図

テレワークによるサイバー被害事例

新型コロナウイルスの影響により、テレワークが急速に広まり定着しています。企業では、テレワークを実施するためにVPNを利用して社外から社内ネットワークに安全に接続する取組が増えています。しかし、VPNの脆弱性を悪用したサイバー攻撃が確認されています。具体的な事例として、某製造メーカーのインシデントが挙げられます。同社は、VPN装置において過去に判明した脆弱性に対処するためのアップデートを実施しました。しかし、アップデート前にパスワード情報が漏えいしており、当時から存在していたアカウントがパスワードの変更を行っていなかったため、不正アクセスが行われ、ランサムウェアの被害を受ける事例が発生しました。企業は、VPNのセキュリティ対策に十分な注意を払う必要があります。特に、パスワードの管理や定期的なアップデートの実施が重要です。

図6. VPN機器の脆弱性を利用した攻撃のイメージ

テレワークのセキュリティ対策

総務省は、予算やセキュリティ体制が十分でない中小企業などを対象とした「中小企業など担当者向けテレワークセキュリティの手引き」を発行しています。この手引きでは、テレワークを実施する際に中小企業が考慮すべきセキュリティリスクに基づき、実現可能性と優先度の高いセキュリティ対策を具体的に示しています。本書に示された対策を実施することで、基本的かつ重要な対策を適切に行うことができます。以下の表は、会社が提供する端末を使用してVPNやリモートデスクトップ接続を利用する際に必要なセキュリティ対策のチェックリストの一部です。

分類

対策内容

想定脅威

資産・構成管理

許可したテレワーク端末のみがテレワークに利用されており、利用されるテレワーク端末とその利用者を把握している。

マルウェア感染 不正アクセス 盗難・紛失

詳細理解のため参考となる文献(参考文献)