17-2-5. インシデント対応

関連する主な管理策

5.5、5.6、5.24~5.28、6.8

インシデント発生時の対応

セキュリティインシデントが発生した際の基本的な対応の流れは、「第2章. 事例を知る:重大なインシデント発生から課題解決まで」で説明した「1. 検知・初動対応」、「2. 報告・公表」、「3. 復旧・再発防止」です。インシデント対応の実施手順について、ウイルス感染が起きた際の例を用いて説明します。

実施手順(例)

① 検知・初動対応

検知と連絡受付:

- パソコンの動作異常やウイルス対策ソフトの警告が表示された場合、ウイルス感染の可能性があるため、情報セキュリティ責任者に報告する。

- ウイルスが添付されたメールを受け取った外部から通知を受けて発覚した場合も、情報セキュリティ責任者に報告する。

- 内部から外部への不正な通信、外部からの意図しない通信や、一時的な大量の通信、ウイルスに関係する特定サイトへのアクセスなどは、ウイルス感染を疑う。

初動対応:

感染したパソコンやサーバの利用を停止し、ネットワークから切り離す。

② 報告・公表

第二報以降・最終報:

- 影響を及ぼした取引先や顧客に対して、セキュリティインシデントに関する報告を行う。

- ウイルス感染による影響によって、業法などで報告が求められる場合は所管の省庁へ報告する。

- ウイルス感染やランサムウェア感染の場合は、IPAの届出窓口へ届け出る。

③ 復旧・再発防止

調査・対応:

- 他のパソコンやサーバがウイルスに感染していないか、ウイルス対策ソフトの定義ファイルを最新にしてからチェックする。

- ウイルス対策ソフトに従ってウイルスを駆除する。

- ウイルス駆除ができない場合、OSのクリーンインストールを実施し、すべてのプログラムを入れ直す。

復旧:

ウイルスの駆除が確認できたら、対象のパソコンやサーバをネットワークに接続し、復旧する。

フォレンジック

インシデント対応の「復旧・再発防止」のステップでは、訴訟対応などを見越して事実関係を裏づける情報や証拠を保全し、必要に応じてフォレンジックを行います。

フォレンジックとは

フォレンジックとは、セキュリティインシデントが起きた際に、コンピュータやネットワーク内の情報を収集し、被害状況の解明や犯罪捜査に必要な法的証拠を調査・解析する技術・手法・手続きを指します。

フォレンジックを行う際の注意点

フォレンジックを行う必要がある際は、専門の調査会社に依頼する選択肢も考慮することが大切です。なぜなら、フォレンジックには専門知識が必要であり、自社で対応しようとすると、証拠となるデータの収集・保全が困難になる可能性があるためです。たとえば、データのコピーが客観的証拠として認められない可能性や、誤操作によるデータの破損などがあります。事前に相談する専門の調査会社を決めておくことが大切です。

セキュリティインシデント発生直後の対応についての実施手順策定

フォレンジックに関して、「証拠保全ガイドライン」が参考になります。想定読者として、「フォレンジックに関する専門知識を習得しているとは限らないが、専門事業者または捜査機関に引き継ぐために証拠保全手続きを行う可能性のある担当者」が含まれています。

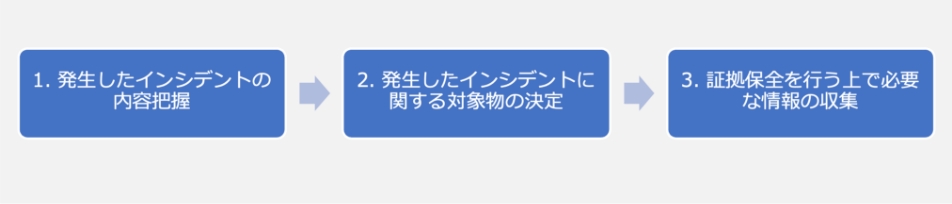

セキュリティインシデント発生直後の初動対応についての実施手順を、例を用いて説明します。セキュリティインシデントが検知された、または発生していたことが明らかになった直後は、証拠保全を適切かつ円滑に実施するため、次の事項を実施することが大切です。

図70. インシデント発生直後の対応の流れ

実施手順(例)

1. 発生したインシデントの内容把握

発生したインシデントを把握します。

インシデントの種類

- 情報流出・データ破壊

- 不正アクセス、不正プログラムの実行

- 操作・設定ミスなど

検知・発覚のきっかけ

- ログのレビュー・監視

- 内部通報

- 不正検知システムなど

発生時刻

システム時計の正確性の確認

初動対処の開始までの記録

発生したインシデントの検知・発覚から、報告または対処依頼の連絡までの時間およびその間のインシデントに対する対処の有無について記録をとります。

- 発生したインシデントを知る人物および人数

-

インシデントの対象物の確保の有無

インシデントの対象物を確保していた場合

対象物を確保した日時、人物(役職)、場所、確保時の対象物(および周辺)に対する行為、確保後の対象物に対する対処(の有無)とその内容を記録します。

インシデントの対象物を確保していない場合

対象物を確保する(予定の)日時と場所、確保時の対象物(およびその周辺)の状態を詳細に記録します。

2. 発生したインシデントに関する対象物の決定

対象物に対する情報収集および対象物の絞り込み

- 発生したインシデントに関する対象物の種類および個数を確認します。

- 発生したインシデントに関する対象物の状態(いつどこに存在していたかなど)を確認します。

- 発生したインシデントに関する対象物の使い始めと終わり、および使用頻度を確認します。

- 発生したインシデントに関する対象物の使用者、および管理者を確認します。

- 発生したインシデントに関する対象物を円滑に証拠保全するための周辺機器、およびドキュメントの有無を確認します。

対象物の選定と優先順位づけ

- 保全を行う前の対象物(デバイス)を選定し、その理由を明確にします。

- (対象物が複数ある場合)取扱う対象物の優先順位をつけ、その理由を明確にします。

3. 証拠保全を行う上で必要な情報の収集

対象物の情報

-

対象物の形状、個数、物理的な状態を確認します。

- 対象物のラベル情報(メーカー、型番、モデル名、記憶容量など)

- ケーブルの接続状況

- 通常環境下で視認可能な物理的破損、損傷の有無など

- HDD、SSD、ストレージメディアの記憶容量、インタフェースの状況を確認します。

-

セキュリティ設定の有無を確認します。

- HDD、SSDのパスワードロック

- HDD、SSD全体暗号化または一部のファイル・フォルダの暗号化

- PC周辺のワイヤストッパー、ロッカーなど

詳細理解のため参考となる文献(参考文献)